web渗透弱口令

薛谔弱口令

hydra -L /usr/share/wordlists/usernames.txt -P /usr/share/wordlists/rockyou.txt http-get://challenge-1228054484d9886f.sandbox.ctfhub.com:10800/

解题思路

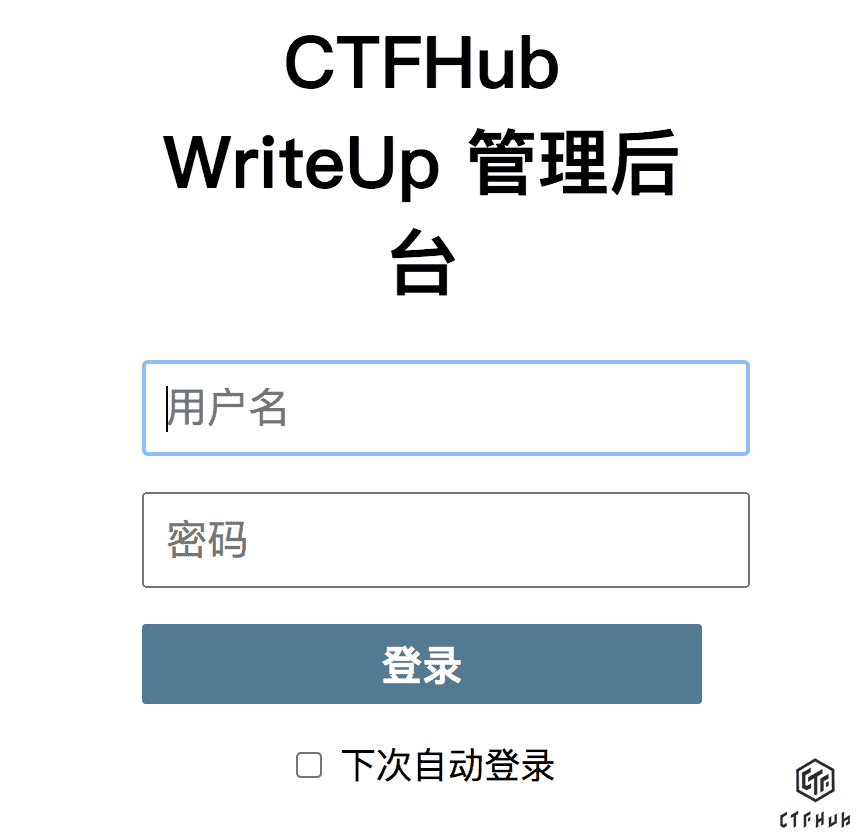

开局一个登录框

https://static.ctfhub.com/writeup/Skill/Web/%E5%AF%86%E7%A0%81%E5%8F%A3%E4%BB%A4/%E5%BC%B1%E5%8F%A3%E4%BB%A4/jWFcTfVt97dV5FBe61vTPy.png?imageMogr2/auto-orient/blur/1x0/quality/75%7Cwatermark/1/image/aHR0cHM6Ly9zdGF0aWMuY3RmaHViLmNvbS93cml0ZXVwL2ltYWdlX21hc2sucG5n/dissolve/100/gravity/SouthEast/dx/10/dy/10%7Cimageslim

https://static.ctfhub.com/writeup/Skill/Web/%E5%AF%86%E7%A0%81%E5%8F%A3%E4%BB%A4/%E5%BC%B1%E5%8F%A3%E4%BB%A4/jWFcTfVt97dV5FBe61vTPy.png?imageMogr2/auto-orient/blur/1x0/quality/75%7Cwatermark/1/image/aHR0cHM6Ly9zdGF0aWMuY3RmaHViLmNvbS93cml0ZXVwL2ltYWdlX21hc2sucG5n/dissolve/100/gravity/SouthEast/dx/10/dy/10%7Cimageslim

什么是弱口令?题目里已经给出来了

通常认为容易被别人(他们有可能对你很了解)猜测到或被破解工具破解的口令均为弱口令。

介绍一下BurpSuite中Intruder模块 ,即暴力破解模块(或在fuzz中使用)

开启burp代理

登录信息随便填,抓到request请求如下

1

2

3

4

5

6

7

8

9

10

11

12

13

14

| POST / HTTP/1.1

Host: challenge-fe021f0b3f1f8564.sandbox.ctfhub.com:10080

Content-Length: 35

Cache-Control: max-age=0

Upgrade-Insecure-Requests: 1

Origin: http://challenge-fe021f0b3f1f8564.sandbox.ctfhub.com:10080

Content-Type: application/x-www-form-urlencoded

User-Agent: Mozilla/5.0 (Macintosh; Intel Mac OS X 10_13_6) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/85.0.4183.102 Safari/537.36

Accept: text/html,application/xhtml+xml,application/xml;q=0.9,image/avif,image/webp,image/apng,*/*;q=0.8,application/signed-exchange;v=b3;q=0.9

Referer: http://challenge-fe021f0b3f1f8564.sandbox.ctfhub.com:10080/

Accept-Encoding: gzip, deflate

Accept-Language: zh-CN,zh;q=0.9

Connection: close

name=admin&password=123123&referer=

|

右键 send to intruder /快捷键CTRL+I发送到intruder中

像这种咱们既不知道账号又不知道密码的情况下可以使用交差爆破(cluster bomb)

Burp Suite Intruder的4种攻击类型

一 Sniper(狙击手模式)

狙击手模式使用一组payload集合,它一次只使用一个payload位置,假设你标记了两个位置“A”和“B”,payload值为“1”和“2”,那么它攻击会形成以下组合(除原始数据外):

| attack NO. |

location A |

location B |

| 1 |

1 |

no replace |

| 2 |

2 |

no replace |

| 3 |

no replace |

1 |

| 4 |

no replace |

2 |

二Battering ram(攻城锤模式)

攻城锤模式与狙击手模式类似的地方是,同样只使用一个payload集合,不同的地方在于每次攻击都是替换所有payload标记位置,而狙击手模式每次只能替换一个payload标记位置。

| attack NO. |

location A |

location B |

| 1 |

1 |

1 |

| 2 |

2 |

2 |

三Pitchfork(草叉模式)

草叉模式允许使用多组payload组合,在每个标记位置上遍历所有payload组合,假设有两个位置“A”和“B”,payload组合1的值为“1”和“2”,payload组合2的值为“3”和“4”,则攻击模式如下:

| attack NO. |

location A |

location B |

| 1 |

1 |

3 |

| 2 |

2 |

4 |

四Cluster bomb(集束炸弹模式)

集束炸弹模式跟草叉模式不同的地方在于,集束炸弹模式会对payload组进行笛卡尔积,还是上面的例子,如果用集束炸弹模式进行攻击,则除baseline请求外,会有四次请求:

| attack NO. |

location A |

location B |

| 1 |

1 |

3 |

| 2 |

1 |

4 |

| 3 |

2 |

3 |

| 4 |

2 |

4 |

解题过程

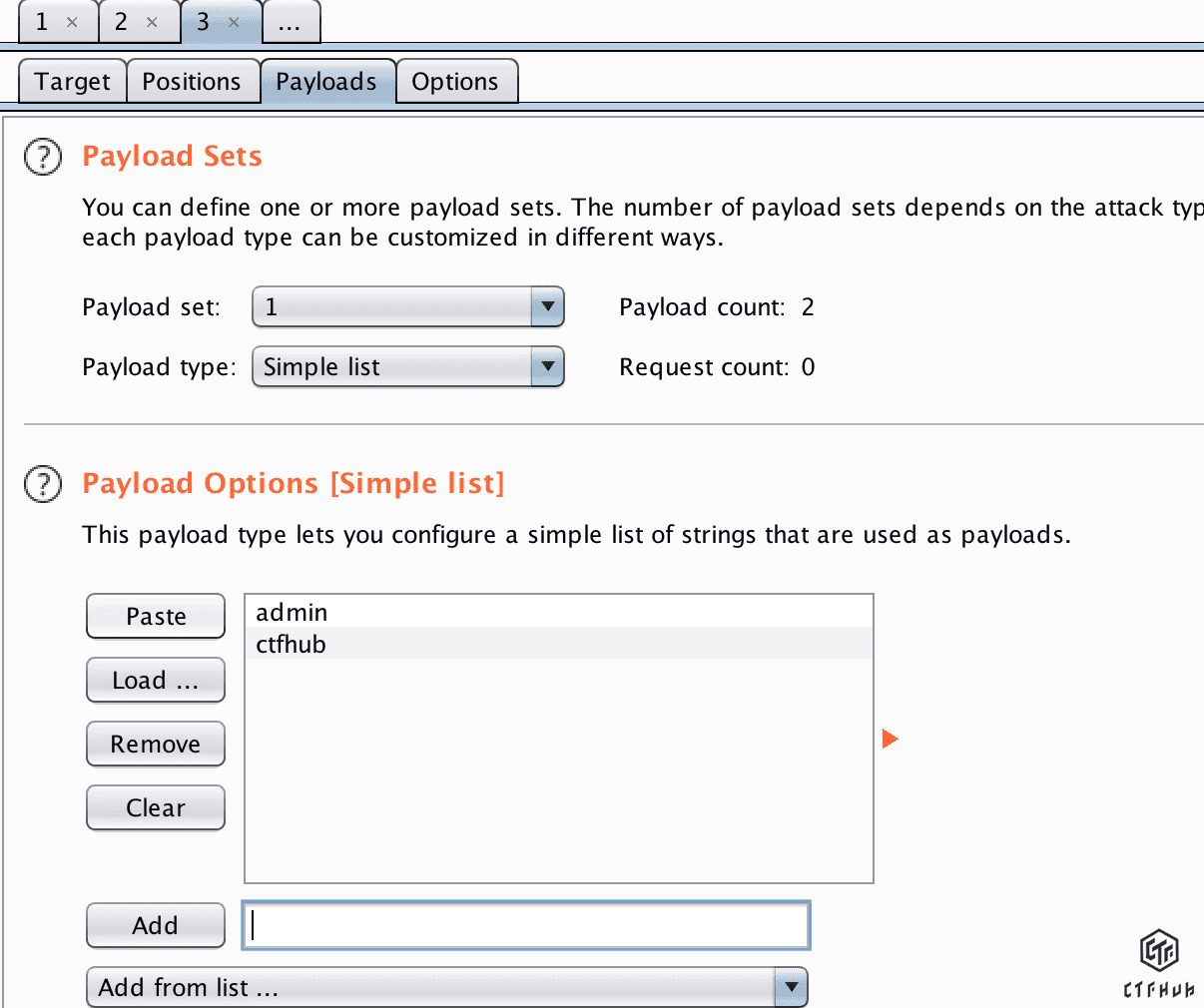

在Payload中导入字典

如 用户名字典为

https://static.ctfhub.com/writeup/Skill/Web/%E5%AF%86%E7%A0%81%E5%8F%A3%E4%BB%A4/%E5%BC%B1%E5%8F%A3%E4%BB%A4/pJdEheCwCiC9ugmfhEZzNH.png?imageMogr2/auto-orient/blur/1x0/quality/75%7Cwatermark/1/image/aHR0cHM6Ly9zdGF0aWMuY3RmaHViLmNvbS93cml0ZXVwL2ltYWdlX21hc2sucG5n/dissolve/100/gravity/SouthEast/dx/10/dy/10%7Cimageslim

https://static.ctfhub.com/writeup/Skill/Web/%E5%AF%86%E7%A0%81%E5%8F%A3%E4%BB%A4/%E5%BC%B1%E5%8F%A3%E4%BB%A4/pJdEheCwCiC9ugmfhEZzNH.png?imageMogr2/auto-orient/blur/1x0/quality/75%7Cwatermark/1/image/aHR0cHM6Ly9zdGF0aWMuY3RmaHViLmNvbS93cml0ZXVwL2ltYWdlX21hc2sucG5n/dissolve/100/gravity/SouthEast/dx/10/dy/10%7Cimageslim

密码字典随便常用密码,点击右上角start attack开始攻击

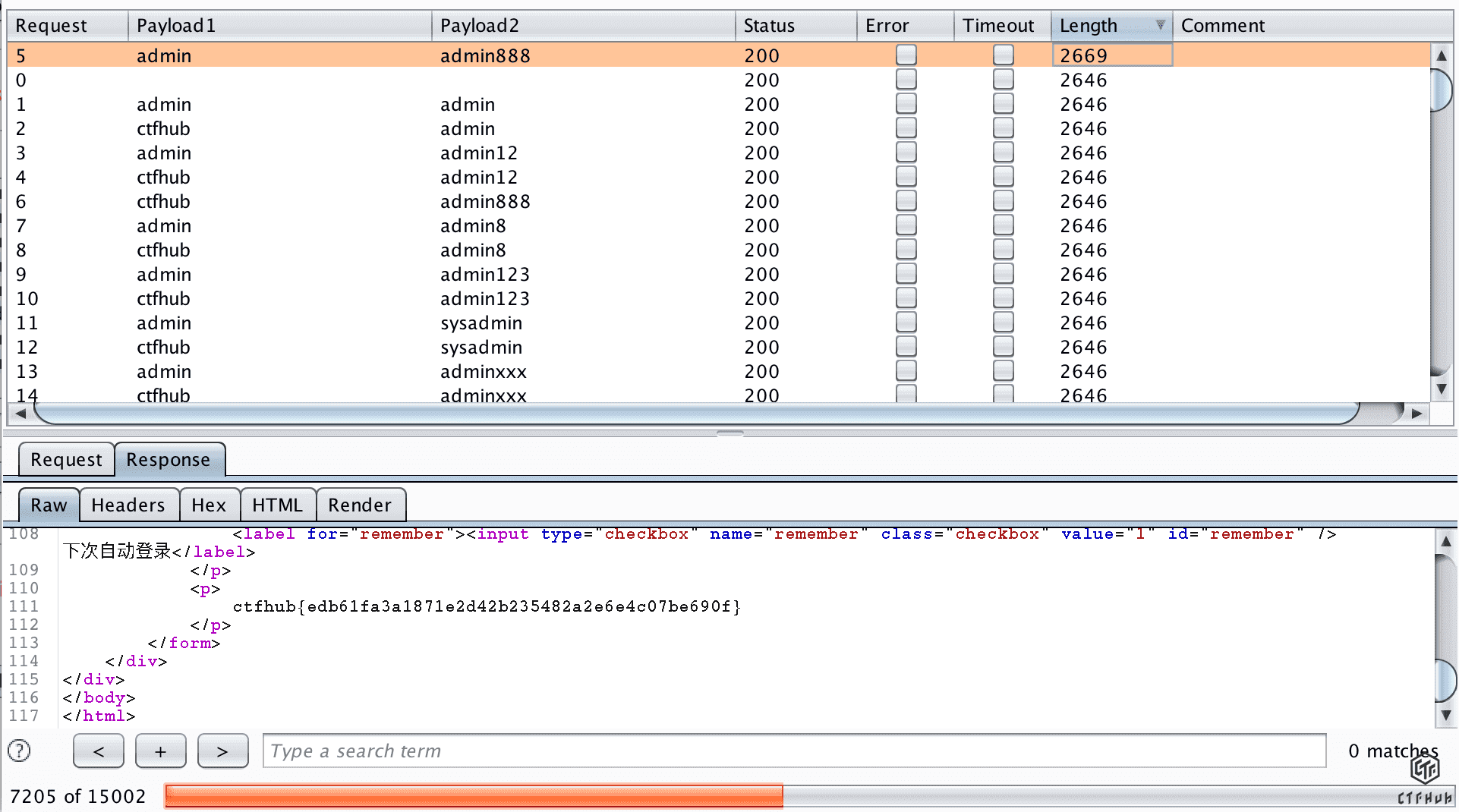

https://static.ctfhub.com/writeup/Skill/Web/%E5%AF%86%E7%A0%81%E5%8F%A3%E4%BB%A4/%E5%BC%B1%E5%8F%A3%E4%BB%A4/hU9v9oJufMduQ8miFiZnWa.png?imageMogr2/auto-orient/blur/1x0/quality/75%7Cwatermark/1/image/aHR0cHM6Ly9zdGF0aWMuY3RmaHViLmNvbS93cml0ZXVwL2ltYWdlX21hc2sucG5n/dissolve/100/gravity/SouthEast/dx/10/dy/10%7Cimageslim

https://static.ctfhub.com/writeup/Skill/Web/%E5%AF%86%E7%A0%81%E5%8F%A3%E4%BB%A4/%E5%BC%B1%E5%8F%A3%E4%BB%A4/hU9v9oJufMduQ8miFiZnWa.png?imageMogr2/auto-orient/blur/1x0/quality/75%7Cwatermark/1/image/aHR0cHM6Ly9zdGF0aWMuY3RmaHViLmNvbS93cml0ZXVwL2ltYWdlX21hc2sucG5n/dissolve/100/gravity/SouthEast/dx/10/dy/10%7Cimageslim

好的 这里可以看到 当密码为admin888的时候 对比其他密码不对的时候返回的长度有变化

则打开response查看,看到flag